Guide och guide, denna går bara igenom lite vad som är bra att tänka på för att sätta upp en ADFS rakt upp och ner. Finns naturligtvis massa andra saker att ta med i planeringen om du jobbar med en redan befintlig AD-miljö.

För att sätta upp en ADFS behöver man några servrar med olika roller.

Dessa är:

|

dc.testdoman.se |

192.168.156.30 |

Domänkontrollant |

|

adfs.testdoman.se |

192.168.156.31 |

Active Directory Federation Services rollen |

|

wap.testdoman.se |

192.168.156.32 |

Web Application Proxy rollen |

|

adconnect.testdoman.se |

192.168.156.33 |

Azure AD Connect rollen |

Alla maskiner utom WAP maskinen ska vara med i AD:et.

På adconnect.testdoman.se installerar man Microsoft Azure Active Directory Connect.

Denna hämtar du här: https://www.microsoft.com/en-us/download/details.aspx?id=47594

Starta Azure AD Connect efter installationen.

Välj ”Custom” och tryck på ”Install”.

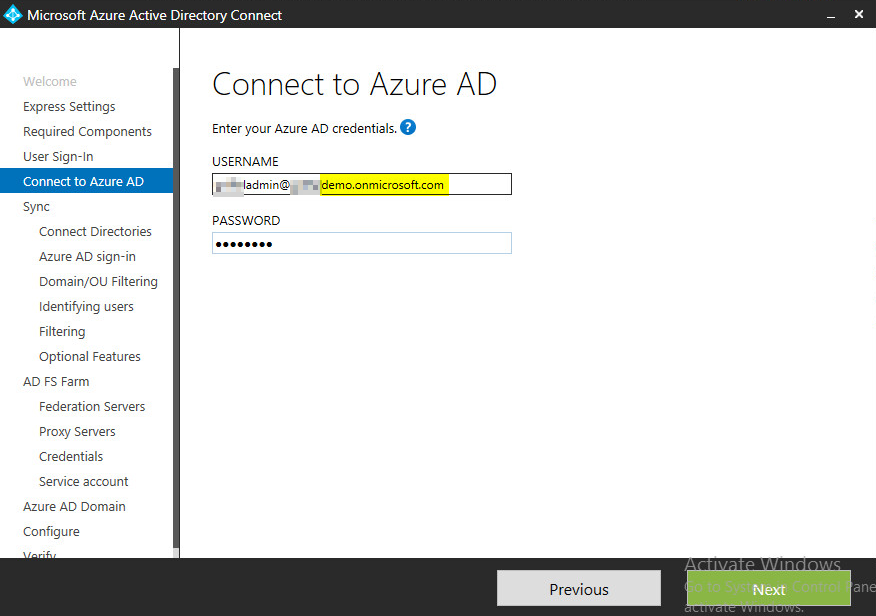

När du kommit till Connect to Azure AD steget så tänkt på att användaren du skall fylla i ska vara global administratör på Office 365 abonnemanget och att den måste ha en annan domän än den som ska federeras, vanligtvis *.onmicrosoft.com domänen.

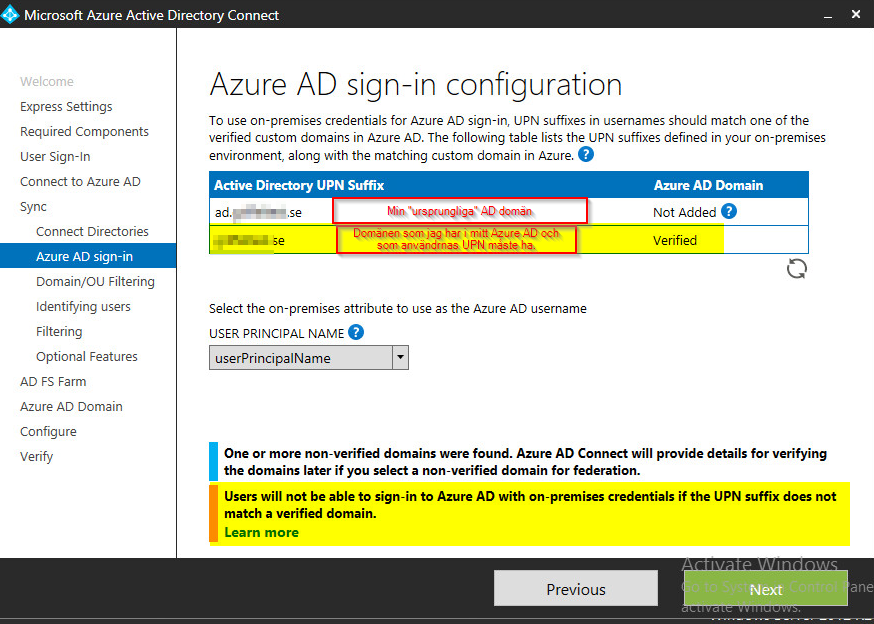

När du kommit till Azure AD Sign-in configuration så kommer den påminna dig om att ändra UPN suffix på dina användare om du inte redan har rätt. Eftersom vi jobbar i verkligheten heter troligtvis domänen *.local så du måste då ändra UPN suffixet på dina användare så de överensstämmer med domänen i Azure AD / Office 365. Hur du ändra UPN se här:

https://www.concurrency.com/blog/w/change-user-principal-names-to-match-email-address

För att sedan ändra UPN på t.ex. ett helt OU se här:

https://community.spiceworks.com/scripts/show/1457-mass-change-upn-suffix

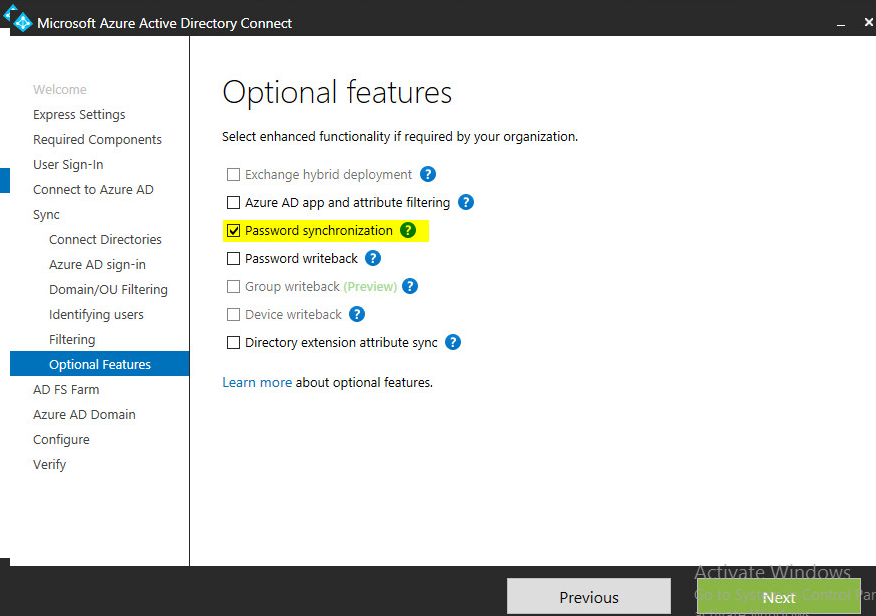

När du kommit till Sync > Optional features bör du kryssa i ”Password Synchronization” detta för att kunna ramla tillbaka på det om din ADFS skulle krascha eller på annat sätt inte fungera som det är tänkt. Läs mer om det här: http://blogs.perficient.com/microsoft/2014/12/office-365-using-password-sync-as-a-backup-to-ad-fs/

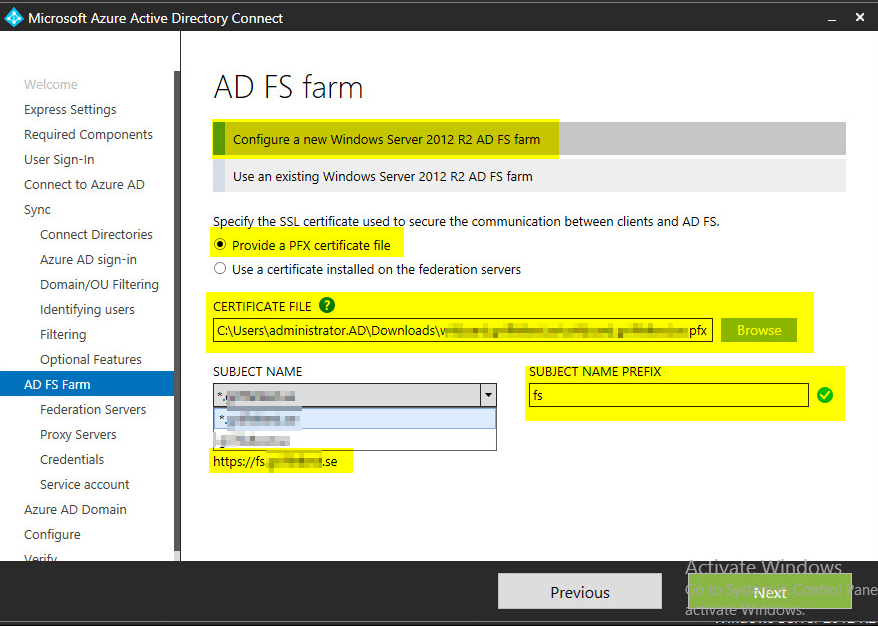

När du kommit till ADFS farm så bör du ha ett wildcard certifikat för din domän. Detta certifikat måste även ha ett lösenord satt som du får fylla i.

Under ”Subject Name Prefix” bör du fylla i t.ex. sts eller fs.

STS = Secure Token Service.

FS = Federation Service.

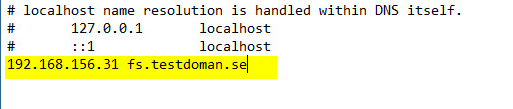

Döper du din t.ex. till fs.testdoman.se så ska du nu i WAP serverns hosts fil lägga till

192.168.156.31 (IP nummer på din ADFS server) till fs.testdoman.se

Ett exempel på min WAP servers hosts fil:

I nästa steg som är Federation Servers får du lägga till dina servrar som ska ha ADFS rollen på sig. I mitt fall lägger jag då till adfs.testdoman.se. Ingen bild på detta steget eftersom det är väldigt självsägande…

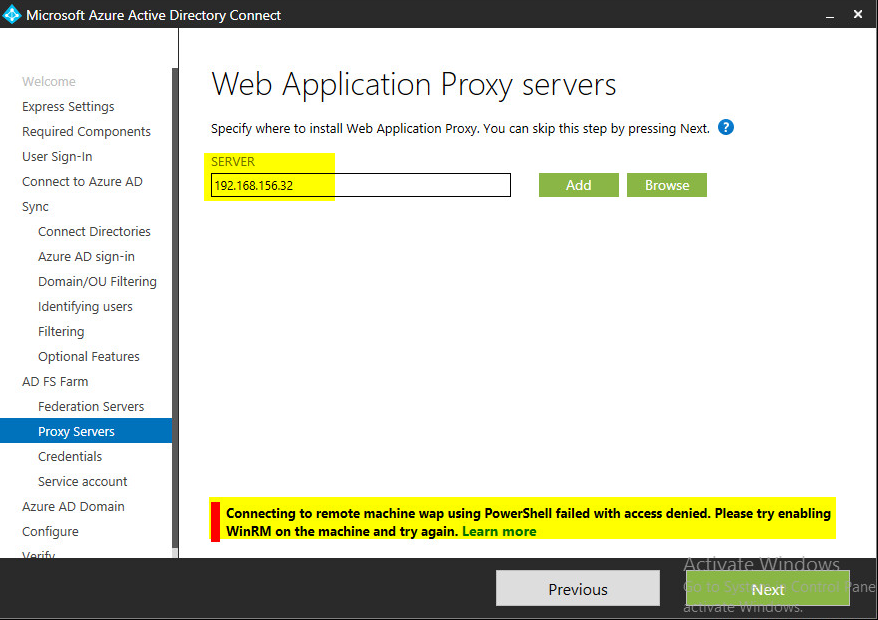

I steget efter Federation Servers så ska du lägga till din WAP (Web Application Proxy servers)

Här är det däremot lite att trixa med.

Först måste du se till så WinRM är igång på din WAP server. Mer om det här:

https://support.microsoft.com/sv-se/kb/555966

https://docs.microsoft.com/sv-se/azure/active-directory/active-directory-aadconnect-prerequisites

Sen måste du även på AD Connect maskinen (den du kör guiden på) köra detta som administratör i en CMD:

Set-Item WSMan:\localhost\Client\TrustedHosts –Value <DMZServerFQDN> -Force –Concatenate

Eftersom den inte är med i domänen och således inte finns med i DNSen så kör jag med IP nummer.

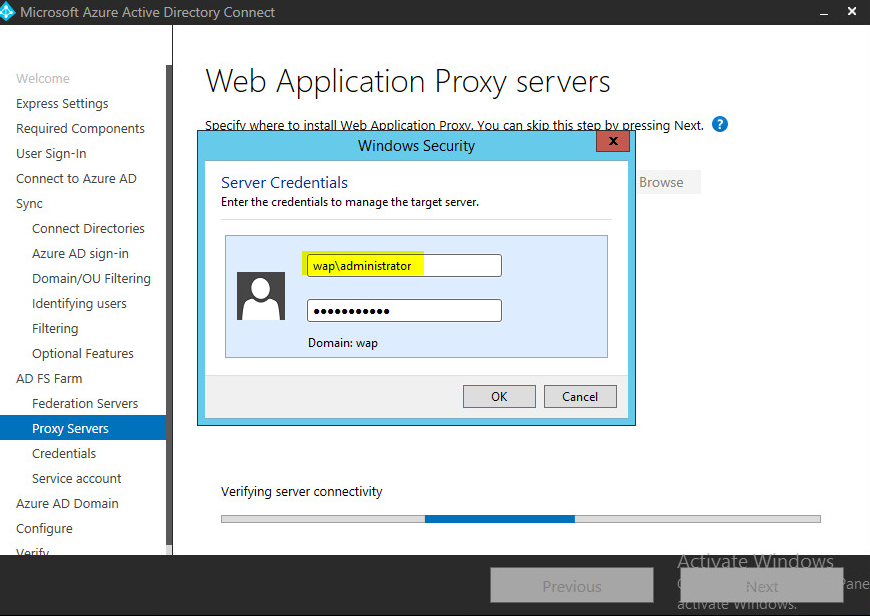

När du fått till WinRM så kommer den sedan att fråga efter användare för WAP servern.

Eftersom den inte är med i domänen får du använda dig av lokala administratörsanvändare.

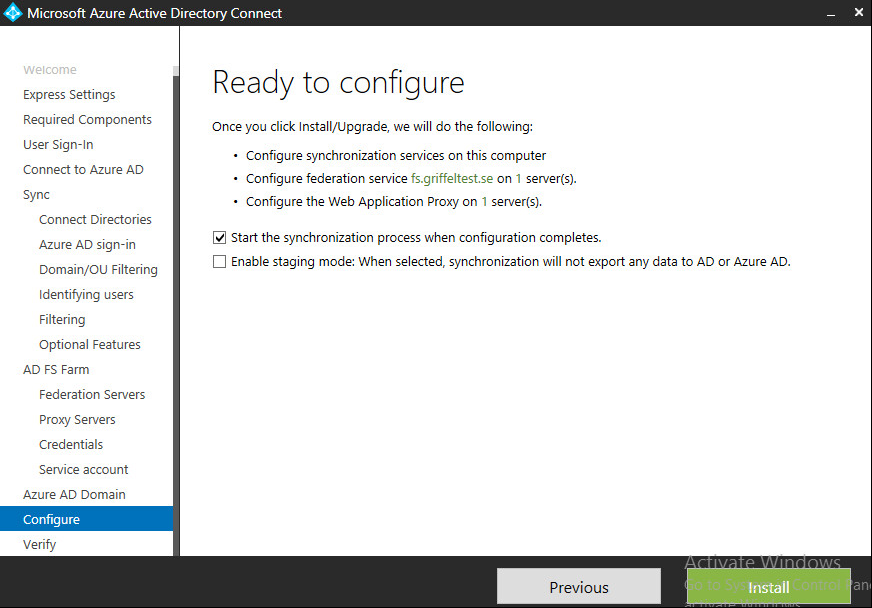

När du är framme i steget Configure och det står Ready to configure så är det två saker vi ska göra innan du trycker på install för att allt ska fungera.

- Konfigurera splitbrain DNS: https://support.microsoft.com/en-us/kb/2715326

- Lägga till en DNS pekare i din externa DNS som heter fs.testdoman.se och som pekar på WAP servern.

- Öppna upp i brandväggen för port 443 till WAP servern.

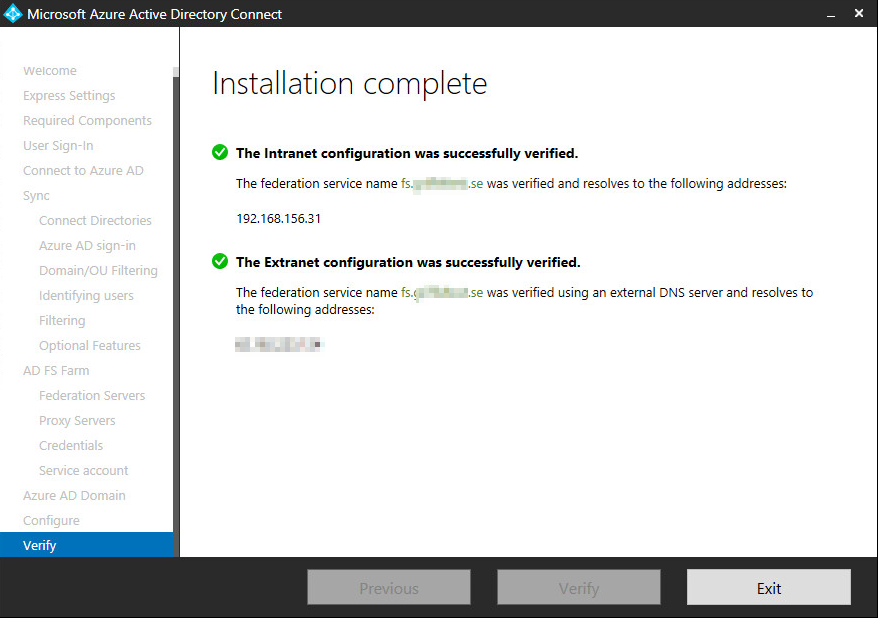

Om allt har gått som det ska så ser du detta:

Du bör även titta på ett script som automatiskt byter ut certifikaten mellan din ADFS tjänst och Azure AD automatiskt eftersom dessa bara håller i ett år:

https://gallery.technet.microsoft.com/scriptcenter/Office-365-Federation-27410bdc

Efter det är klart bör du även bygga vidare så du får redundans på dina tjänster eftersom om ADFS fallerar så kommer inte användarna kunna logga in. Eller också har en plan i hur du använder lösenordsynkronisering som backup ifall ADFS skulle fallera.

Skulle du behöva köra om guiden för att allt inte gick som det skulle så tänk på att servicekontot för AD Connect kommer balla ur. Hur du hanterar det finns instruktioner för här:

https://docs.microsoft.com/sv-se/azure/active-directory/active-directory-aadconnectsync-howto-azureadaccount

http://office365support.ca/configure-endpoints-and-test-the-web-application-proxy-servers-load-balanced-set-in-windows-azure-for-office365-single-sign-on/